WordPress数据库被入侵应该如何处理

哎,说到WordPress数据库被入侵,真的是让人头大!一旦发现数据库被入侵,咱们可不能慌,要立即开展系统化操作来阻止攻击、清理恶意代码,还得加强安全防护,马上行动才是硬道理。

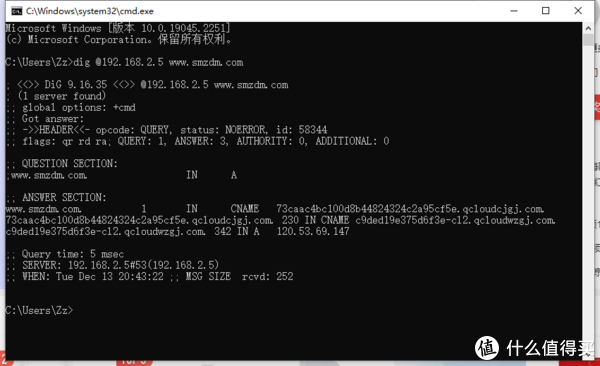

一般第一步,你得先确认入侵的范围。比如用SQL语句去检测核心表有没有被篡改,特别是wp_options表,那里可存着咱们网站的配置,搞不好就有恶意代码埋藏其中。一个常见的查找语句是:

SELECT * FROM wp_options WHERE option_name LIKE '%malicious_pattern%';

(注:这里的%malicious_pattern%得替换成你怀疑的恶意关键词哦)

能查出来问题后,咱们需要马上清理异常内容,接着再用插件或者服务器安全工具加强防护,避免漏洞被继续利用。说白了,这是一场持续的战斗,得盯紧了!

怎么防止Access数据库文件被下载和泄露

说起来,很多网站尤其是用ASP+Access的,大家都碰到过数据库被随便下载的尴尬局面,真是憋屈!其实防止Access (.mdb)数据库被别人轻易拿走,有两大法宝,咱们一起来看看:

-

改数据库存放位置: 很多时候,数据库默认放在Web根目录,结果一不小心就能被直接下载。聪明点儿,把数据库文件放到Web目录之外,举个例子,如果Web目录是

e:\webroot,咱们就放到e:\data里。然后再把连接地址改成相对路径,像../data/数据库名,这样数据库还能正常用,但别人根本访问不到你的数据库文件,安全感蹭蹭往上! -

修改数据库名和后缀: 这招听起来有点儿“花活”,但真挺管用。比如把

database.mdb改成奇怪的名字啥的,或者把后缀改成.asp、.asa,别人看着都蒙了,自然就不容易猜着路径了。

除此之外,还得注意:

- 改后台文件名,防止验证页面直接暴露。

- 对数据库连接文件(比如conn.asp)做加固,避免被非法下载。

- 给数据库加密也是好办法,反正不能让外人轻易见到你的宝贝。

另外别忘了,建个robots.txt文件,告诉那些爱用蜘蛛的家伙别去爬取数据库相关内容,黑客们靠搜索引擎盯着你,那可不是开玩笑的。

总的来说,这些手段组合起来用,安全性妥妥的提升不少,数据库那叫一个滴水不漏。

相关问题解答

-

WordPress数据库被入侵后第一步应该做啥呢?

哎呀,这问题问得好!第一步咱们就得冷静下来,然后赶紧确认入侵范围,尤其是看那些关键数据表有没有被修改或插入恶意代码。用SQL语句查一查,重点关注wp_options表,那里藏得多。发现异常后,立即清理并加强防护,别拖着,直接杀招上去! -

怎样防止Access数据库被别人从网站上直接下载?

老铁,这就得靠把数据库文件放网站根目录以外啦!换个地方存放,然后数据库链接路径改成相对路径,这样别人想直接敲网址抢库就悲剧了!另外,给数据库文件改怪名字、改后缀,也能让坏人头疼。再加上改后台文件名和设置访问权限,安全感满满! -

修改数据库连接文件(conn.asp)有啥好处?

嘿,这步操作可是超重要!conn.asp里一般放着数据库连接信息,稍不注意就暴露给黑客了。把它改名或者加层验证,还有对连接语句做加密,能有效阻止非法访问和文件下载,基本让黑客摸不到头脑,数据库安全稳稳的。 -

robots.txt真能防止数据库信息被窃取吗?

说实话,robots.txt可是个小帮手,它告诉搜索引擎“请别来这里”,虽然不能彻底挡住黑客,但起码能降低被爬虫扫描的风险。就像给数据库上了个“请勿打扰”的牌子,虽然不算铁门,但能吓跑不少无脑的家伙,挺实用的哦!

新增评论